Red Hat Summit 2025

Vom 19.05 bis zum 22.05 fand die Red Hat Summit entgegen der ersten Ankündigung erneut in Boston und nicht in Orlando statt. Die Konferenz drehte sich wieder um Ankündigungen und aktuelle Entwicklungen aus den eigenen Reihen. Ungefähr 7.000 Teilnehmende besuchten das Event.

Anlässlich der Red Hat Summit 2025 wurde im Urlaub im Userspace-Podcast ein Special veröffentlicht.

Location

Die Veranstaltung wurde im knapp 5 Hektar großen Boston Convention & Exhibition Center ausgerichtet. Hier gab es ausreichend Platz für die 457 Vorträge, Workshops und Hands-On-Labs. Im Vergleich zu den vorherigen Jahren wurde die Red Hat Event Guide-App überarbeitet und bot nun auch eine Indoor-Navigation. Weiterhin war das Planen einer eigenen Agenda in Form eines Kalenders im Vorfeld zwingend notwendig, da besonders beliebte Sessions in aller Regel schon vor dem Beginn der Veranstaltung ausgebucht waren. Dieses Jahr wurde jedoch mehrfach per Mail darauf hingewiesen, die eigene Planung vorzunehmen.

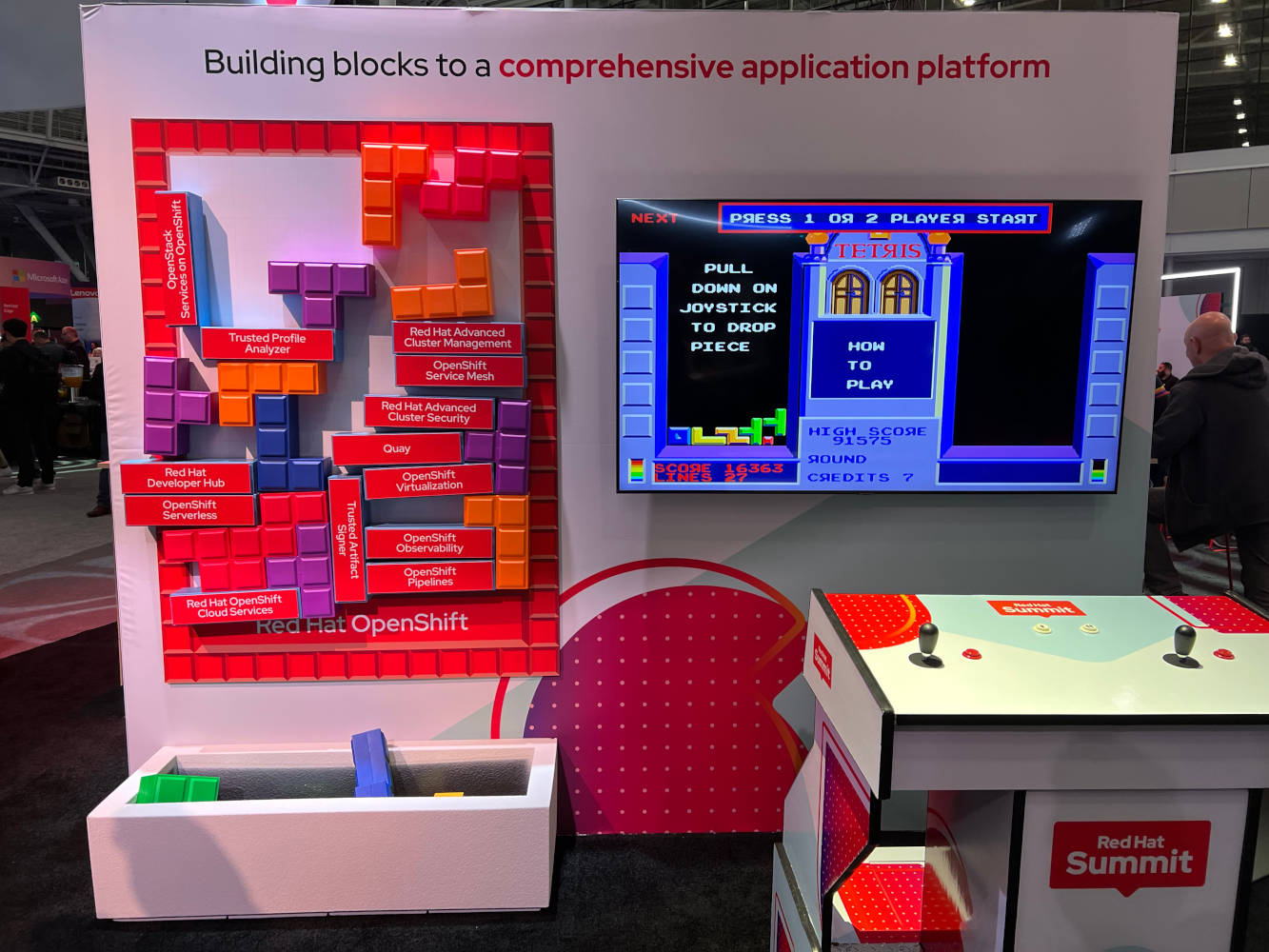

Im Ausstellungsbereich fanden sich neben Community-Ständen (u.a. Ansible, Foreman, Fedora) auch zahlreiche Hersteller, die Fragen beantworteten und ebenfalls neue Produktversionen vorstellten. Es gab viel Möglichkeiten zur Interaktion, z.B. durch Demos und Spiele.

Der Ausstellungsbereichs war angenehm groß und konnte an den Konferenztagen gut erschlossen werden. Zum üblichen angebotenen Swag zählen Shirts, Pins und Sticker. Besucher:innen konnten kostenfrei zwischen einem personalisierten Konferenzrucksack oder einer Tragtasche wählen - ausreichend Wartezeit vorausgesetzt.

Keynotes

Bedauerlicherweise ist der omnipräsente AI ✨🚀 Hypetrain immer noch unterwegs - auch außerhalb der Red Hat-Bubble. Bereits in der ersten Keynote (Enterprise AI & modern infrastructure) betonte Matt Hicks (President and CEO, Red Hat) den fortwährenden Fokus Red Hats auf quelloffene Lösungen und Communities rund um KI. Neben schwammigen Pitches zählten auch zahlreiche Erfahrungsberichte rund um Red Hat AI und OpenShift AI zur Agenda. Interessanterweise gab es auch konkrete Software-Projekte, die auch erwähnt wurden. So wurde mit Red Hat AI Inference Server eine neue Software zur effizienten Ausführung unterschiedlicher LLMs vorgestellt - die dazugehörigen Upstream-Projekte lauten llm-d und vLLM. Ein weiteres neues Werkzeug aus dem Red Hat-Dunstkreis ist Docling, welches die Massenverarbeitung und -konvertierung von Dokumenten als Vorbereitung für GenAI erleichtern soll.

Zwei mir bisher unbekannte Buzzwords waren Agentic AI und MCP (Model Context Protocol). MCP ist ein quelloffenes Standard-Protokoll zur Kommunikation zwischen Anwendungen und KI-Modellen - wie eine Art USB-C-Port für KI-Anwendungen. Dadurch können diese auch untereinander kommunizieren und kontextübergreifend weitere Informationen anfordern und verifizieren (z.B. vorgeschlagene Lösung via Knowledge Base verifizieren). Agentic AI bezeichnet Anwendungen, die MCP implementieren und so die Interaktion mit weiteren Anwendungen vereinfachen.

Ein weiteres intensiv thematisiertes Produkt war OpenShift Virtualization. Neben zahlreichen Erfahrungsberichten von erfolgten Migrationen gab es auch einige Seitenhiebe gegenüber Broadcom.

Red Hat Enterprise Linux 10

Überraschenderweise sind die RHEL 10-Installationsmedien bereits vor einigen Tagen im Internet aufgetaucht - üblicherweise erfolgt dieser Schritt erst während der Konferenz. In diesem Fall wurde die Konferenz an einen anderen Ort und Termin verlagert - die Release-Termine blieben jedoch gleich. Die Änderungen gegenüber RHEL 9 sind dank der vorhergegangenen öffentlichen Beta wenig überraschend. Zu den zahlreichen Versionsupdates zählen unter anderem:

- Linux 6.12 (statt 5.14)

- glibc 2.39 (statt 2.34)

- OpenSSH 9.9 mit Post-Quantum-Security

- Python 3.12

- PostgreSQL 16

GNOME liegt in Version 47 vor - Redis wurde durch Valkey 7.2 ersetzt. Cockpit wurde um Addons für den Cluster-Betrieb (pcsd) und Dateiverwaltung ergänzt. Zu den Ansible System Roles-Neuzugängen gehören Automatismen für sudo und AIDE.

Red Hat gab an, ein In-Place-Upgrade von RHEL 9.6 auf 10.0 zu ermöglichen - ältere Releases müssen zunächst auf RHEL 9 aktualisiert werden.

Die Release Notes weisen auch dieses Mal zahlreiche Abkündigungen und Entfernungen auf. So gehören 32-bit Pakete (i686), X11 (und Motif!) und das RHEL Resilient Storage Add-On der Vergangenheit an. VNC wurde durch RDP ersetzt und steht auch nicht mehr für Remote-Installationen zur Verfügung.

Einige Anwendungen sind zukünftig nur noch als Flatpak erhältlich, unter anderem:

- GNOME Evolution

- LibreOffice

- Inkscape

Bedingt durch das Desktop-Update wurden auch zahlreiche GNOME-Anwendungen ausgetauscht, beispielsweise:

- Eye of GNOME wurde zu Loupe

- gedit weicht dem GNOME Text Editor

- Cheese wurde durch Snapshot ersetzt

- Papers ist ein in Rust entwickelter Evince-Fork mit GTK4-Support

Pipewire tritt die Nachfolge von PulseAudio an, power-profiles-daemon entfällt und ist nun Bestandteil von des Tuned-Dienstes (tuned-ppd).

CGroups der ersten Generation stehen nicht mehr zur Verfügung, runc und SquashFS wurden als veraltetet markiert. Die in RHEL 7 eingeführten Predictable Network Interface Device Names können nicht mehr durch den Kernel-Parameter net.ifnames=0 deaktiviert werden.

Ein weiteres neues Feature, welches auch in RHEL 9.6 enthalten ist, ist der Snapshot Manager snapm. Dieser ermöglicht es komfortabel LVM2-Snapshots anzulegen und zu verwalten. In Kombination mit dem Boom Boot Manager können für diese auch Boot-Einträge erstellt werden. So können fehlgeschlagene Wartungsarbeiten schnell rückgängig gemacht werden - vor allem Bare Metal-Installationen dürften davon profitieren.

Eine Technical Preview ist besonders erwähnenswert: XFS unterstützt nun das Verkleinern von Dateisystemen, sofern keine Metadaten oder tatsächlichen Daten im zu entfernenden Speicherbereich liegen.

Für mich ist das ein absolutes Highlight, da mir diese Funktion immer wieder fehlt. In der System-Administration hat man immer mal mit temporär erhöhtem Speicherbedarf zu tun - und hier konnte XFS bisher nicht punkten. Andere Dateisysteme wie ext4 lassen sich i.d.R. online vergrößern und immerhin offline verkleinern. Ich freue mich, dass sich das nun bald ändert.

RHEL Lightspeed

Der letztes Jahr erstmalig vorgestellte KI-Assistent wurde überarbeitet. Als Kommandozeilen-Anwendung konzipiert nutzt dieser ein speziell trainiertes IBM WatsonX-LLM, welches als SaaS-Anwendung bereitgestellt wird. Hierfür wird auch eine gültige RHEL-Subscription vorausgesetzt. Da die eingereichten Anfragen für das weitere Training verwendet werden, sollte dieses Feature mit Bedacht genutzt werden.

Der Assistent ist vor allem für die Unterstützung bei Fragen und Troubleshooting rund um das Betriebssystem gedacht, aber auch bei der Analyse von Log-Dateien soll dieser nützlich sein.

Der Client ist in Python entwickelt und kann komfortabel über pip installiert werden. Die Ausführung erfolgt über das command-line-assistant-Kommando, mit c wurde ein niederschwelliger Alias angelegt. Ich befürchte, dass Tippfehler (z.B. c statt cd) der Grund für häufige Ausführungen sein werden. Der Client kann auch direkt in Pipelines benutzt werden, beispielsweise um Logdateien an das Modell zu senden.

Technisch finde ich die Lösung durchaus interessant - jedoch sollte nicht vergessen werden, möglicherweise sensible Informationen vorab zu zensieren. Ich würde es begrüßen, wenn das dahinterliegende Sprachmodell auch on-premises betrieben werden könnte.

RHEL Image Mode

Eine vielversprechende Technologie, die letztes Jahr bereits angekündigt wurde ist RHEL Image Mode.

Gegenüber letztem Jahr ist die Technik inzwischen weiter gereift und konnte in Hands-On Labs ausprobiert werden. Eine dedizierte Dokumentation schildert die Verwendung - auch in sicherheitskritischen Umgebungen.

Nach wie vor steht das Konzept für ein immutable RHEL in Form von bootbaren OCI-Containern. So können Anwendungen und Systeme automatisiert in Form von CI-/CD-Pipelines paketiert und ausgerollt werden - von Edge-Devices über Notebooks bis hin zu Kubernetes-Clustern.

Technisch kommen klassische OCI-Images und OSTree-Repositories zum Einsatz. Der verwendete Bootloader kann Container-Images und somit Versionsstände booten. Wie auch bei anderen immutable Linux-Distributionen, kann auf das Root-Dateisystem nur lesend zugegriffen werden. Dateien unterhalb /etc werden zwischen dem Container-Image und dem lokalen Dateisystem gemerged, wobei lokale Änderungen Vorrang haben. /var beinhaltet hingegen ausschließlich lokale Daten - in Containern dort hinterlegte Dateien werden daher ignoriert. Das hat zur Folge, dass Anwendungsdaten (z.B. Webseiten-Inhalte) ggf. in anderen Ordnerstrukturen gespeichert werden müssen.

Red Hat Satellite 6.17

Auch Satellite 6.17 wurde bereits im Vorfeld veröffentlicht. Die neue Version basiert auf Foreman 3.14 und Katello 4.16 und unterstützt RHEL 10 sowie den RHEL Image Mode. Bei der Bereitstellung neuer Maschinen werden Secure Boot und IPv6-only Netzwerke unterstützt.

Ein weiteres neues Feature ist die Verteilung von Flatpak-Inhalten - vorerst allerdings nur über die Kommandozeile. Auch werden derzeit nur die Red Hat- und Fedora-Remotes unterstützt - das beliebte Flathub soll jedoch bald folgen.

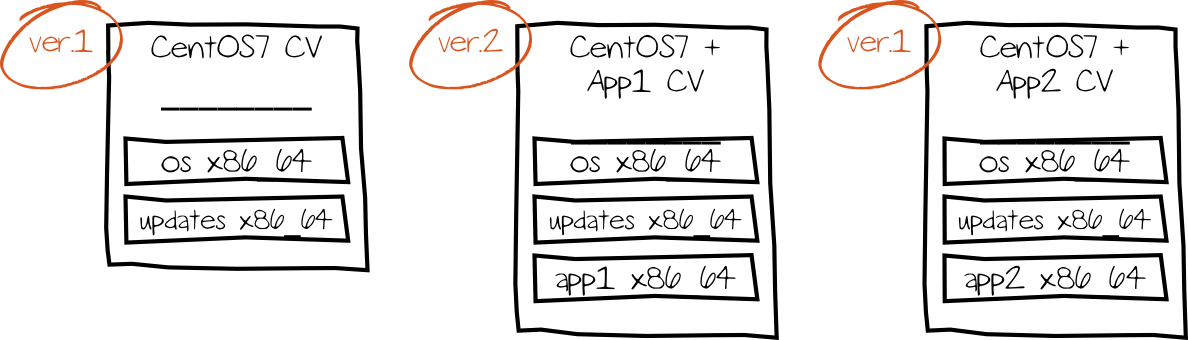

Eine Technical Preview erlaubt es, einem Host mehrere Content Views (CV) zuzuweisen. Bisher ist dies nicht möglich, eine gängige Alternative ist jedoch die Kombination mehrerer CVs als Composite Content View (CCV) - ein Konzept, das Anwender:innen bis heute überfordert:

Das Feature kann derzeit nur über die Kommandozeile genutzt werden - anschließend über die Web-Oberfläche vorgenommene Änderungen am CV überschreiben die Einstellungen wieder. Die nächste Satellite-Version soll die Konfiguration auch über die Web-Oberfläche zugänglich machen.

Red Hat Insights Advisor

Ein weiteres Highlight ist, dass Red Hat Insights Advisor nun lokal auf dem Satellite-Host ausgeführt werden kann. Red Hat Insights ist ein umfangreicher SaaS-Dienst, der Kund:innen einen umfangreichen Einblick in die eigene Infrastruktur ermöglicht, um proaktiv potentielle Risiken mitigieren zu können. So werden Verwundbarkeiten, Fehlkonfigurationen, nicht eingehaltene Best Practices und auch Malware aufgelistet. Eine Management-ready Oberfläche fasst Metriken anschaulich zusammen - per Mausklick können diese Findings auf Wunsch oft automatisch mitigiert werden.

Dieser Service besteht aus einer Reihe vernetzter Dienste, die bisher nicht on-premises betrieben werden konnten - das ändert sich jetzt. Das dürfte vor allem öffentliche Kund:innen oder solche mit einem hohen Datensicherheitsverständnis interessieren. Bisher wurden Metainformationen (installierte Pakete, ggf. zensierter Hostname und IP-Adresse) registrierter Systeme bei Red Hat gespeichert.

Mit Red Hat Satellite 6.17 ist nun der erste Dienst lokal als Podman Quadlet ausführbar, wie ich in einem Hands-On Lab herausfinden konnte. Es handelt sich hierbei um eine zustandslose Python-Webanwendung, die über eine REST API mit Satellite kommuniziert. Es werden keinerlei System-Informationen im Container gespeichert - das aktuelle Regelwerk liegt in Form von Python-Code vor. Über den Insights-Client gemeldetete Informationen werden über die Anwendung ausgewertet und empfohlene Maßnahmen an Satellite zurückgemeldet. Zu diesen Maßnahmen kann beispielsweise das Anwenden spezifischer Konfigurationen zählen. Das Container-Image wird monatlich als RPM-Paket aktualisiert - einer Verwendung in Airgapped-Umgebungen steht also nichts im Wege.

Die Funktionalität kann komfortabel über satellite-installer aktiviert und deaktiviert werden, der bisherige insights-client kann weiterbenutzt werden.

Roadmap

Satellite 6.18 erscheint im kommenden November. Die größte Änderung dürfte die Bereitstellung des Satellite-Servers als Container zu sein. Damit nimmt Red Hat eine radikale Änderung der Installationsart vor - analog zur Ansible Automation Platform und SUSEs Multi-Linux Manager.

Technisch kommen wieder Podman Quadlets zum Einsatz - unklar ist derzeit noch, welche Dienste in dedizierte Container ausgelagert werden. Auf Rückfrage äußerte man sich, Satellite solle keine Microservices-Anwendung werden - einer späteren Bereitstellung auf Kubernetes steht man jedoch offen gegenüber. Technisch ist es auch möglich, Satellite auf Nicht-RHEL-Distributionen auszuführen - jedoch ohne Support-Anspruch. Auf dem diesjährigen CfgMgmtCamp 2025 gab Evgeni Golov einen spannenden Einblick in die bisherigen Entwicklungen.

Mit Insights Vulnerability soll ein weiterer Insights-Dienst lokal ausgeführt werden. Dieser synchronisiert CVE-Informationen und weitere Best Practices, um die Sicherheit registrierter Systeme zu erhöhen.

Für den kommenden Mai 2026 ist Satellite 6.19 geplant. In dieser Version sollen auch Capsules als Container ausgeführt werden. Mit Insights Compliance soll ein nächster Insights-Dienst lokal zur Verfügung stehen. Die bereits von Ansible Automation Platform 2.5 und anderen Red Hat-Diensten bekannte RBAC-Funktionalität soll integriert werden. Mit dieser lassen sich Zugriffsberechtigungen komfortabler und übersichtlicher definieren.

Auch Satellite ist nicht von KI-Technologie gefeit - so soll MCP für die Nutzung von Agentic AI implementiert werden. Das dürfte vor allem dann sinnvoll sein, wenn Satellite in Kombination mit Ansible Lightspeed oder RHEL Lightspeed eingesetzt wird.

Weitere Hands-On Labs

Ein absoluter Mehrwert waren auch wieder zahlreichen Hands-On Labs, in denen zahlreiche Techniken und Produkte verprobt werden konnten. Bei Fragen standen Expert:innen und teilweise sogar die verantwortlichen Entwickler:innen zur Verfügung.

So konnte man in zwei RHEL 10-Labs alte und neue Funktionen ausprobieren - u.a. auch den neuen Image Mode. In diesem wurde vor allem viel mit dem bootc-Kommando gearbeitet, um Container zu erstellen, zu booten und zu aktualisieren. Auch wurde eine ISO-Datei erstellt, um eine VM automatisiert mit einem Container zu installieren. Das Konzept wirkt durchdacht und weiß zu überzeugen - NixOS-Usern dürfte der Syntax bekannt vorkommen.

Nicht weniger interessant was ein Security-Lab, in welchem ich neben SELinux und auditd auch fapolicyd verproben konnte. Letzteres hatte ich bisher noch nicht verwendet. Es ähnelt entfernt AIDE, reagiert jedoch proaktiv statt reaktiv. Es pflegt eine Datenbank installierter Dateien mit Zugriffspattern und -limitierungen - Verstöße können aktiv verhindert werden. So lässt sich beispielsweise wirksam verhindern, dass manipulierte Dateien auf einem System landen und ausgeführt werden.

Im Ansible Automation Platform 2.5-Lab konnte ich endlich mal die neue zentrale Web-Oberfläche ausprobieren. Es kombiniert die vorher dedizierten Web-Oberflächen des Automation Controllers, Automation Hubs und Event-driven Ansible-Controllers. Eine zentrale Navigation erleichtert so die Verwendung der einzelnen Komponenten - es werden keine dedizierten Tabs mehr benötigt.

Um Supply Chain-Attacken zu begegnen, bietet Ansible seit einiger Zeit das ansible-sign-Kommando, welches Ansible-Inhalte signiert. In einem Lab konnte diese Technik ausprobiert werden, um hinterlegte Playbooks vor ungewollten Änderungen zu schützen. Sobald aktiviert, werden Inhalte nur dann ausgeführt, wenn eine gültige GPG-Signatur vorliegt. Somit kann ein gekapertes Git-Repository als potentieller Angriffsvektor mitigiert werden.

Ansible

Auch rund um das beliebte Infrastructure as Code-Werkzeug gab es zahlreiche Neuerungen.

ansible-core

Mit Version 2.19 des Ansible-Cores gehen einige Breaking Changes einher. So wird die Python-Implementation paramiko des SSHv2-Protokolls abgekündigt - als Ersatz wird ein neues SSH-Plugin genannt, welches auch gleichzeitig sshpass für interaktive Passwort-Abfragen ersetzt. SSH-Agents sollen zukünfigt unterstützt werden.

Jinja2 soll zukünftig lazy rendering unterstützen und so insgesamt schneller ausgeführt werden. Im Fehlerfall soll es auch genauere Zeilenangaben und potentielle Fehlerursachen geben. Bisher sind die Informationen hier noch etwas dünn, was vor allem neuen Usern den Einstieg erschwert.

Der bisherige Version 2.18 wird voraussichtlich noch bis Mai 2026 unterstützt - Entwickler:innen haben also nich etwas Zeit, den eigenen Code für die neue Version anzupassen.

Ansible Automation Platform

Die zukünftige Version 2.6 der hauseigenen Konfigurations- und Orchestrierungslösung soll im September 2025 erscheinen. Die aktuelle Version 2.5 wird mindestens noch bis September 2027 unterstützt, 2.4 erhält im Juni 2026 zwei weitere Jahre Extended Life Cycle Support (ELS).

Ab Juli soll das bereits letztes Jahr angedeutete Policy Enforcement zur Verfügung stehen. Mit dieser Funktion lässt sich beispielweise das Verwenden nur freigegebener Ansible Collections oder Kennwerte (z.B. maximale Instanzgrößen beim Erstellen neuer VMs) sicherstellen.

Mit redhat.ai und infra.ai gibt es zwei neue Ansible-Collections für Day 1/2-Administration und den Betrieb von Red Hat KI-Infrastruktur.

Erste Ergebnisse nach der Übernahme von HashiCorp durch den Mutterkonzern IBM waren ebenfalls sichtbar. So wurde eine bessere Integration von Vault und Terraform in Ansible Automation Platform demonstriert. In Workflows sind nun Terraform-Komponenten und Abhängigkeiten ersichtlich, Vault kann nun als Single Source of Truth für Secrets beliebiger Art dienen.

Ansible Lightspeed

Im Vergleich zum Vorjahr wurde der GenAI-Assistent weiter verfeinert und kann jetzt vorhandenen Ansible-Code auch erklären. In Summe halluziniert das mit verifizierten und öffentlichen Ansible-Inhalte trainierte Modell nicht mehr. Erreicht wird das auch dadurch, dass Ansible Lightspeed nun die offizielle Ansible-Dokumentation verlinkt und vorgeschlagenen Code so verifizieren kann.

Der Assistent lässt sich derzeit nur als OpenShift-Operator installieren - später soll auch eine Installation als klassisches Podman-Setup möglich sein. Eine Paketierung als RPM-Paket ist nicht vorgesehen.

Red Hat Offline Knowledge Portal

Ein weitere Vorstellung habe ich zuerst für einen Aprilscherz gehalten: das Red Hat Offline Knowledge Portal (RHOKP). Konkret geht es um eine lokal ausführbare Kopie der vollständigen Red Hat Knowledge Base - beginnend ab RHEL 4.

Technisch kommt hier ein knapp 7 GB großes Podman Container-Image für die Architekturen x86_64 und aarch64 zum Einsatz. In diesem wird ein kleiner Webserver mit einer statischen Webseite ausgeführt - eine ebenfalls integrierte Elastic Search Engine erleichtert das Finden von Informationen.

Diese Lösung dürfte vor allem dann relevant sein, wenn man in Airgapped-Umgebungen unterwegs ist oder häufig pendelt und somit keine zuverlässige Internetverbindung hat. Das dahinterstehende Team hat 2 Jahre lang alte Dokumentationen konvertiert und formattiert, damit sie in den Look & Feel der Knowledge Base passen und sinnvoll dargestellt werden.

Abgerundet wurde das Angebot mit einer Survival Kit-Tasche, die neben einem Notizbuch und Fächer für Kleinkram auch einen Multifunktionsstift enthält. Dieser kombiniert eine Menge Funktionen: Taschenlampe, Schraubendreher, Kugelschreiber und einen Touchscreen-Stift. Auch liegt der Tasche ein gebrandeter USB-Stick bei, der allerdings leer ist. Und das hat auch einen guten Grund: das RHOKP steht nur Kund:innen mit gültiger Satellite-Subscription zur Verfügung.

Die Dokumentation schildert die Verwendung.

Networking

Einer der Hauptgründe für das Besuchen internationaler Konferenzen ist für mich der Austausch mit Expert:innen und Entwickler:innen. Trotz der Größe des Events war es wieder möglich, niederschwellig Kontakte zu knüpfen und Feedback und Fragen bei den einzelnen Produktteams einzureichen.

In der Red Hat Event Guide-App konnten Kontaktdaten über die auf den Teilnahmebadges aufgedruckten QR-Codes ausgetauscht werden und auch auf Social Media fand ein Austausch über die üblichen Hashtags #RedHatSummit und #RHSummit statt.

Fazit

Für mich hatte die Konferenz wieder einen Mehrwert - insbesondere der Austausch mit anderen Teilnehmenden und Projekt-Membern war sehr informativ.

Bei den Keynotes hätte ich mich über mehr technische News und weniger Buzzwords gefreut. Ich verstehe, dass KI ein omnipräsentes Thema ist - aber mehr greifbare Inhalte hätten den Sessions gut getan. Zugegebenermaßen bin ich vermutlich aber auch nicht die Zielgruppe dieser Vorträge.

Die technischen Erneuerungen von RHEL 10 und Satellite 6.17 finde ich sehr spannend. Insbesondere die on-premises Insights-Dienste in einer Zeit, in der Hersteller ihre Kund:innen zunehmend in SaaS-Offerings drängen finde ich erfrischend.

Red Hat kündigte an, dass die nächste Konferenz vom 11.05 bis zum 14.05.2026 in Atlanta (Georgia) stattfinden wird.