Cisco SG 300: Port Security mit MAC-Filterung konfigurieren

Wer einen Cisco SG 200/300 Switch besitzt verfügt über den Luxus, Port Security und MAC-Filterung zu konfigurieren. Der Vorteil hierbei ist, dass man so vorschreiben kann, an welchen Ports welche MAC-Adressen Verbindungen herstellen dürfen. Abweichende Geräte erhalten keinen Netzwerkzugriff - das bietet sich vor allem an öffentlich zugänglichen Netzwerkdosen an.

Die Konfiguration dieses Verhaltens ist recht trivial - wenn man weiß, welche Schritte befolgt werden müssen. In diesem Beispiel wird exakt ein Gerät an einen Netzwerkport fixiert - es ist jedoch auch möglich, mehrere Geräte für einen Netzwerkport vorzusehen. Es empfiehlt sich, dass zum Zeitpunkt der Konfiguration die freizuschaltende Geräte eingeschaltet und mit dem Switch verbunden sind.

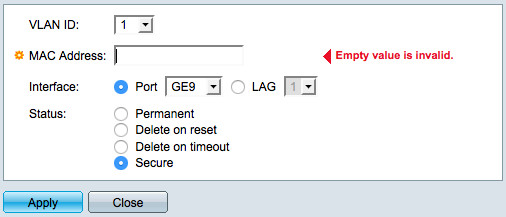

Zuerst müssen statischen MAC-Zuordnungen für die betroffenen Geräte/Netzwerkports vorgenommen werden. Unterhalb des Menüpunkts "MAC Address Tables > Static Addresses" können entsprechende Einträge vorgenommen werden.

In diesem Beispiel wird der Dialog wie folgt ausgefüllt:

- MAC Address: (MAC-Adresse des Geräts)

- Interface: Port GEx (entsprechender Netzwerkport)

- Status: Secure (unbedingt diese Einstellung verwenden!)

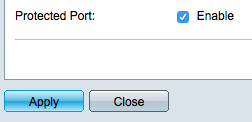

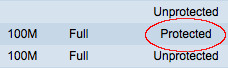

Wenn alle zu erlaubenden MAC-Adressen dem Switch bekannt gemacht wurden (es können auch mehrere konfiguriert werden), wird für den entsprechenden Switch-Port "Protection" aktiviert (IMHO wäre hier eine bessere Beschreibung gut gewesen, Cisco!). Diese Einstellung kann über den Menüpunkt "Port Management > Port Settings" vorgenommen werden. In den Port-Einstellungen wird der Haken "Protected Port" auf "Enable" gesetzt. Anschließend sollte in der Port-Tabelle die Spalte "Protected Port" den Wert "Protected" enthalten:

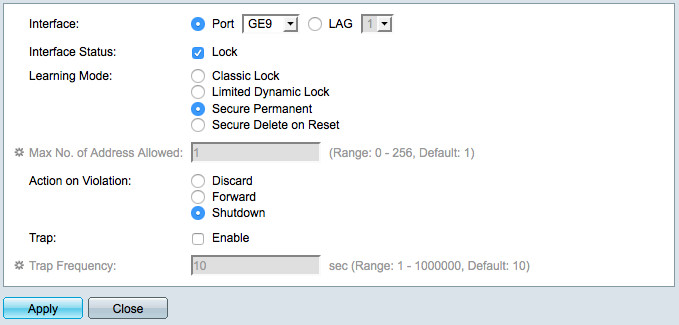

Anschließend muss Port Security für den entsprechenden Switch-Port konfiguriert werden. Hierzu wird die entsprechende Schnittstelle unterhalb des Menüpunkts "Security > Port Security" editiert. Der Dialog wird in diesem Beispiel wie folgt ausgefüllt:

- Interface Status: Lock (andernfalls wird Port Security nicht aktiviert - klingt jedoch verwirrend)

- Learning Mode: Secure Permanent

- Action on Violation: Discard (wenn die Pakete fremder Hosts verworfen werden sollen) bzw. Shutdown (wenn zusätzlich die Netzwerkschnittstelle heruntergefahren werden soll)

Wenn die Einstellung "Shutdown" gewählt wird, wird die Netzwerkschnittstelle deaktiviert, nachdem das erste "fremde" Netzwerkgerät angesteckt wird. Das erfordert zwar manuelle Arbeit, um die Verbindung wieder zu aktivieren, bedeutet aber im Falle einer Brute-Force Attacke (MAC-Adressen lassen sich bekanntlicherweise ja softwareseitig fälschen) bedeutend mehr Sicherheit.

Anschließend sind Port Security und MAC-Filterung aktiv - ich empfehle dringend, die Funktionalität auszuprobieren. Oftmals vergisst man irgendwo einen Haken zu setzen und die Sperre funktioniert gar nicht - ärgerlich, wenn so eine Sicherheitslücke entsteht.