Chemnitzer Linux Tage 2024

Vergangenes Wochenende fanden die 19. Chemnitzer Linux Tage unter dem Motto "Zeichen setzen" an der TU Chemnitz statt. Die Konferenz gilt als eines der ältesten und größten Linux- und Open Source-Events im deutschsprachigen Raum. Für mich war es ein absolutes Novum, bisher hatte mich die Entfernung immer abgeschreckt. Vor Ort waren 3200 Teilnehmende anzutreffen, bei den Live-Streams kamen 300 Zuschauer:innen hinzu.

Talks und Workshops

Das Angebot war gewohnt umfangreich und bestand aus insgesamt 94 Talks, 10 Workshops und 8 Kursen für Kinder. Die inhaltliche Qualität der Vorträge war i.d.R. sehr hoch und überstieg, was ich bisher von anderen Konferenzen gewohnt war. Die Mitschnitte waren binnen kurzer Zeit auf media.ccc.de verfügbar.

In einem der ersten Vorträge Warum sich IT-Security erneuern muss schilderte Patrick Münch die desolate IT-Security in Unternehmen und Behörden und zeigte mit Mondoo ein Toolkit, welches bei der Verbesserung unterstützen kann. Neben einem Dashboard-Offering wurden auch die quelloffenen Tools cnspec und cnquery demonstriert, mit welchen Infrastruktur (VMs, Container Images, Kubernetes, etc.) auf Sicherheitslücken untersucht und interaktiv analysiert werden kann.

Klaus Knopper zeigte in seinem Vortrag Ransomware-Angriffe abwehren mit Linux und Open Source verschiedene Angriffsszenarien und Anwendungen, um diese zu verhindern. Auch deckte er Mythen rund um Datenverlust auf und benannte Tools, um Daten wiederherzustellen.

Im Vortrag Einführung in Mail-Verschlüsselung für Rookies erläuterte Andreas Grupp Mail-Verschlüsselung am Beispiel der Standards S/MIME und GnuPG.

Ebenfalls interessant fand ich den Vortrag SSH-Login mit FIDO-Tokens statt Keyfiles von Jirka Kraml, in welchem dieser FIDO2 und die verschiedenen damit verbundenen Schlüsseltypen erläuterte. Auch demonstrierte er die Absicherung von SSH-Logins mit einem Yubikey.

Auch auf der Konferenz wurde das omnipräsente Thema Proxmox besprochen. So zeigte Jonas Sterr in seinem Vortrag Of Heroes & Hypervisors: Proxmox VE & Proxmox Backup Server verschiedene Installationsszenarien - von Einzelsystemen über Cluster-Setups bis hin zum Hyperconverged-Ansatz. Auch erläuterte er das Ceph-Prinzip und die Einsatzzwecke von Proxmox Backup Server.

SAML 2.0 und OIDC 1.0 wurden in Silke Meyers Vortrag Single Sign-on für Web-Anwendungen besprochen. Hier wurden die grundlegenden Unterschiede zwischen LDAP und IdP am Beispiel von Keycloak und Shibboleth erläutert.

Mit großem Interesse habe ich den Talk VirtualBox Meets KVM von Julian Stecklina verfolgt. In diesem wurde eine Entwicklung vorgestellt, die es ermöglicht Oracle VirtualBox mit einem KVM-Backend zu benutzen. Üblicherweise kommt hier eine Oracle-Eigenentwicklung zum Einsatz, die weniger performant ist und auch insbesondere im Zusammenhang mit Secure Boot für manuellen Aufwand sorgt. Derzeit liegen experimentelle Builds vor, die manuell kompiliert werden müssen - die Funktionsfähigkeit wurde live demonstriert.

Stefan Schumacher verglich in seinem Vortrag Sichere Datenhaltung und Backup in der Cloud die Dateisysteme gocryptfs und cryfs, die sich für sichere Backups in Cloud-Speichern eignen. Auch stellte er die Tools duplicity und rclone vor.

Im Vortrag Dokumentation als Code mit Ansible und Asciidoctor demonstrierte Christoph Stoettner einen automatisierten Dokumentationsprozess für Ansible-Code mittels Asciidoctor. Neben dem Erstellen von Corporate Identity-Templates wurden auch verschiedene Toolkits für ansprechende Graphen angerissen. Auch wurden die Grundlagen von Asciidoctor erläutert.

Stephanie Henkel berichtete in ihrem Talk Administration und Moderation auf Mastodon über ihre Erfahrungen mit der Moderation und Administration der Mastodon-Instanz dresden.network. Neben einigen Fediverse-Grundlagen wurden auch die Prinzipien von Geoblocking und Föderation berichtet.

Nicht weniger interessant fand ich den Vortrag Was ist eigentlich Bareos? von Andreas Rogge. Er gewährte einen Einblick in die Backup-Software Bareos, die ich zwar schon öfter mal gehört, aber nie tiefer betrachtet hatte. Neben dem aktuellen Stand wurden auch weitere Entwicklungen angerissen. Ich werde mir die Software im Nachgang mal näher ansehen.

vim-Enthusiast:innen konnten ihre Fähigkeiten im Workshop vim Basisworkshop: mit wenig Zeichen viel erreichen verbessern, während Interessierte im Linux Treiber Workshop in die Entwicklung von Linux-Treibern einsteigen konnten.

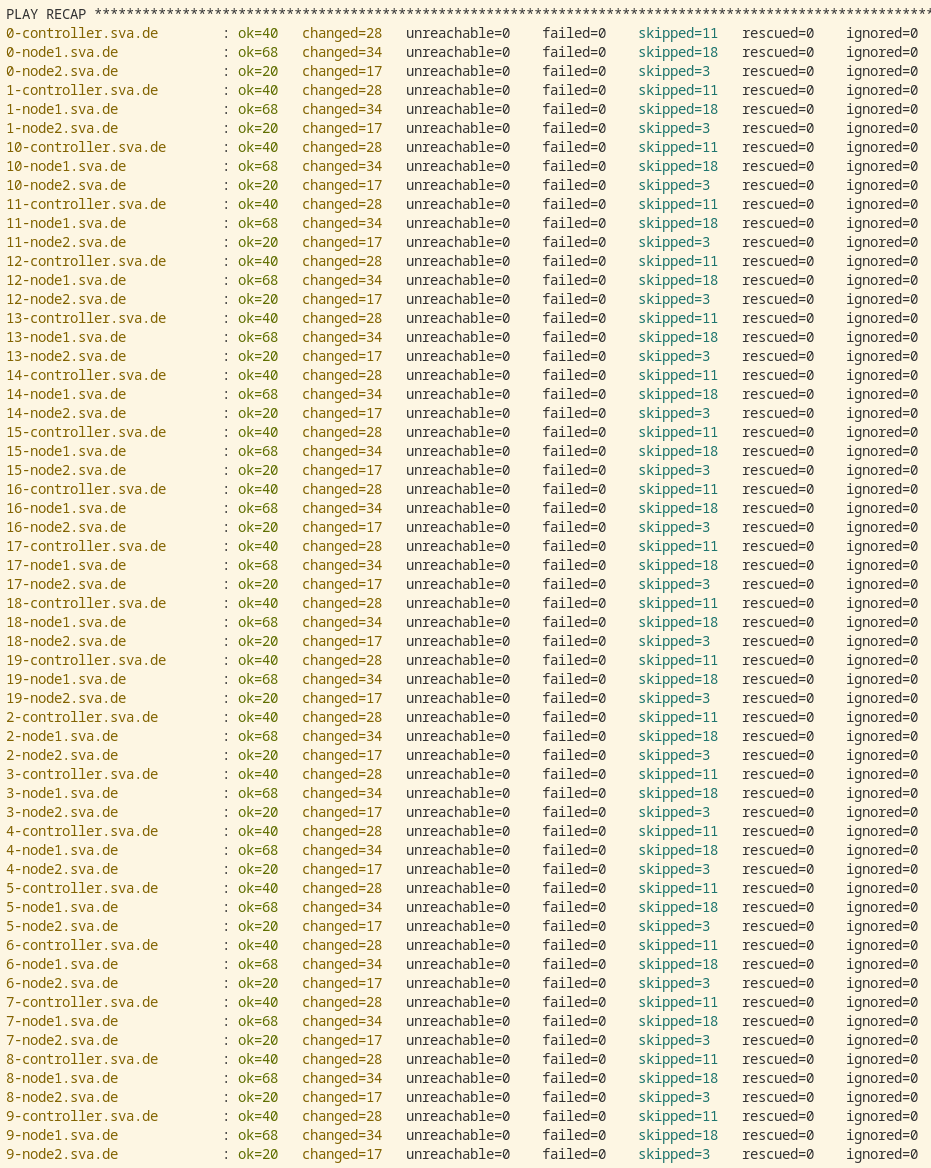

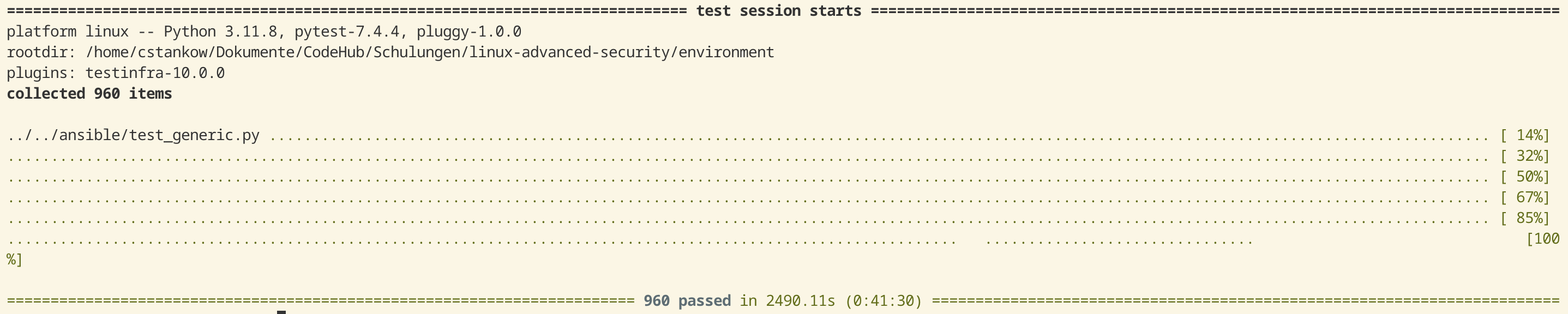

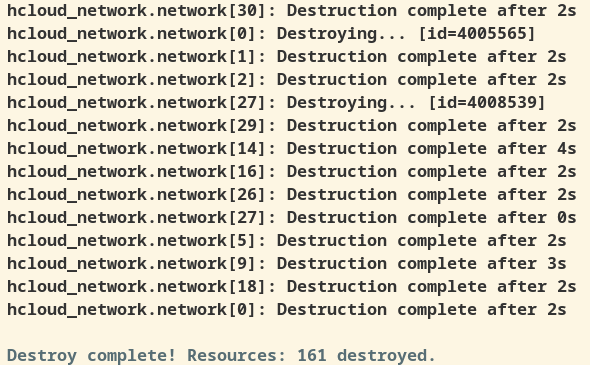

Ich selbst durfte mit Linux Security-Grundlagen ebenfalls zum Workshop-Programm beitragen. Die Session zeigte verschiedene Mittel und Wege um Linux-Systeme sowohl manuell als auch automatisiert zu härten. Unerwarteterweise war der Workshop mit 30 Teilnehmenden vollständig ausgebucht - was kurzfristig nochmal eine Anpassung der vorbereiteten Lernumgebung erforderte. Üblicherweise gestalte ich Schulungen immer möglichst interaktiv: mit einigen Folien und vielen praktischen Aufgaben, um das Gesehene direkt anzuwenden. Für diese Aufgaben stelle ich virtuelle Maschinen in einer Cloud-Umgebung bereit, die die Teilnehmenden dann benutzen können. Um sicherzustellen, dass alle Systeme im gewünschten Zustand sind, führe ich pytest Unit-Tests aus. In diesem Fall mussten knapp 100 VMs mit ca. 1300 Unit-Tests überprüft werden - was stolze 80 Minuten dauerte. Ein Learning daraus war pytest-xdist einzusetzen, um diese Tests auf verschiedenen CPU-Kernen zu parallelisieren und somit die Wartezeit deutlich zu verkürzen. Ich habe noch nie einen Workshop mit so vielen Teilnehmenden gehalten und war sehr positiv überrascht, wie gut die Infrastruktur performt hat.

Stände

Ein weiterer Mehrwert war der Erfahrungsaustausch an den zahlreichen Ständen.

So konnte ich ein sehr nettes und informatives Gespräch mit Hetzner führen und mich am Bareos-Stand näher über die gleichnamige Software informieren.

Am Ubuntu-Stand wurden schon mal die Feierlichkeiten für das 20-jährige Jubiläum im Oktober diesen Jahres eingeleitet. Hier gab es neben fast schon vergessenen Installationsmedien auch die Möglichkeit, alte Anekdoten auszutauschen.

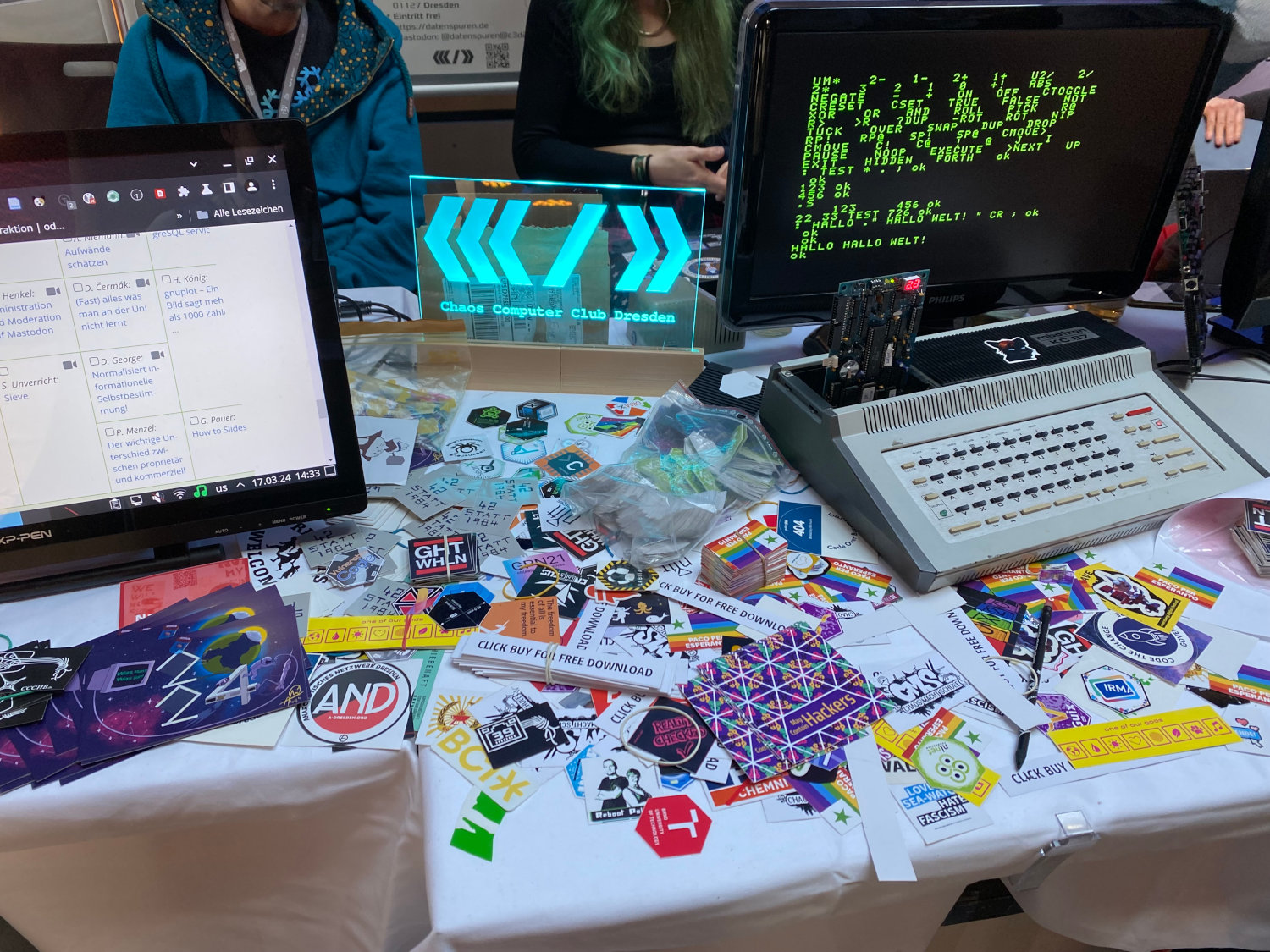

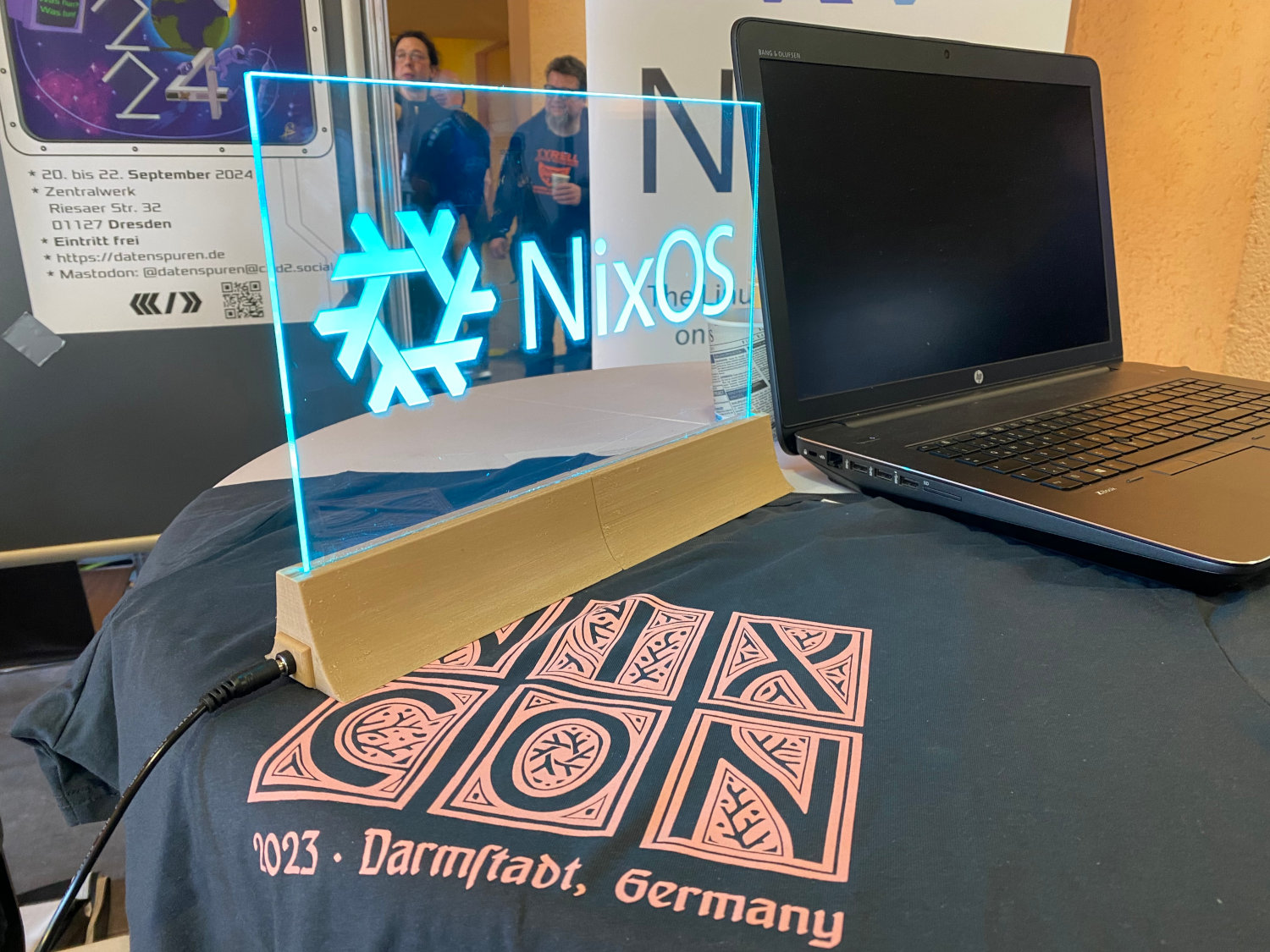

TUXEDO Computers demonstrierte aktuelle Geräte, während verschiedene Open Source-Projekte (Ansible, NixOS, RIOS-OS, etc.) ihre aktuellen Entwicklungen zeigten und Hilfe bei Problemlösungen anboten.

An den Ständen von Thomas Krenn und Heinlein Support konnte ich Erfahrungen bezüglich Proxmox austauschen. So kenne ich nun endlich eine Lösung für mein kürzliches OCFS2-Problem.

Mit großem Interesse habe ich den Stand des Haiku-Projekts besucht. Ich experimentiere seit über 10 Jahren immer mal wieder mit dem Open Source-Betriebssystem, das binärkompatibel zu BeOS ist. Es ist bemerkenswert, dass das Projekt seit über 20 Jahren entwickelt wird und damit keineswegs zum alten Retro-Eisen gehört. Ich konnte mich lange mit zwei Anwendern des Projekts unterhalten und hatte viel Spaß.

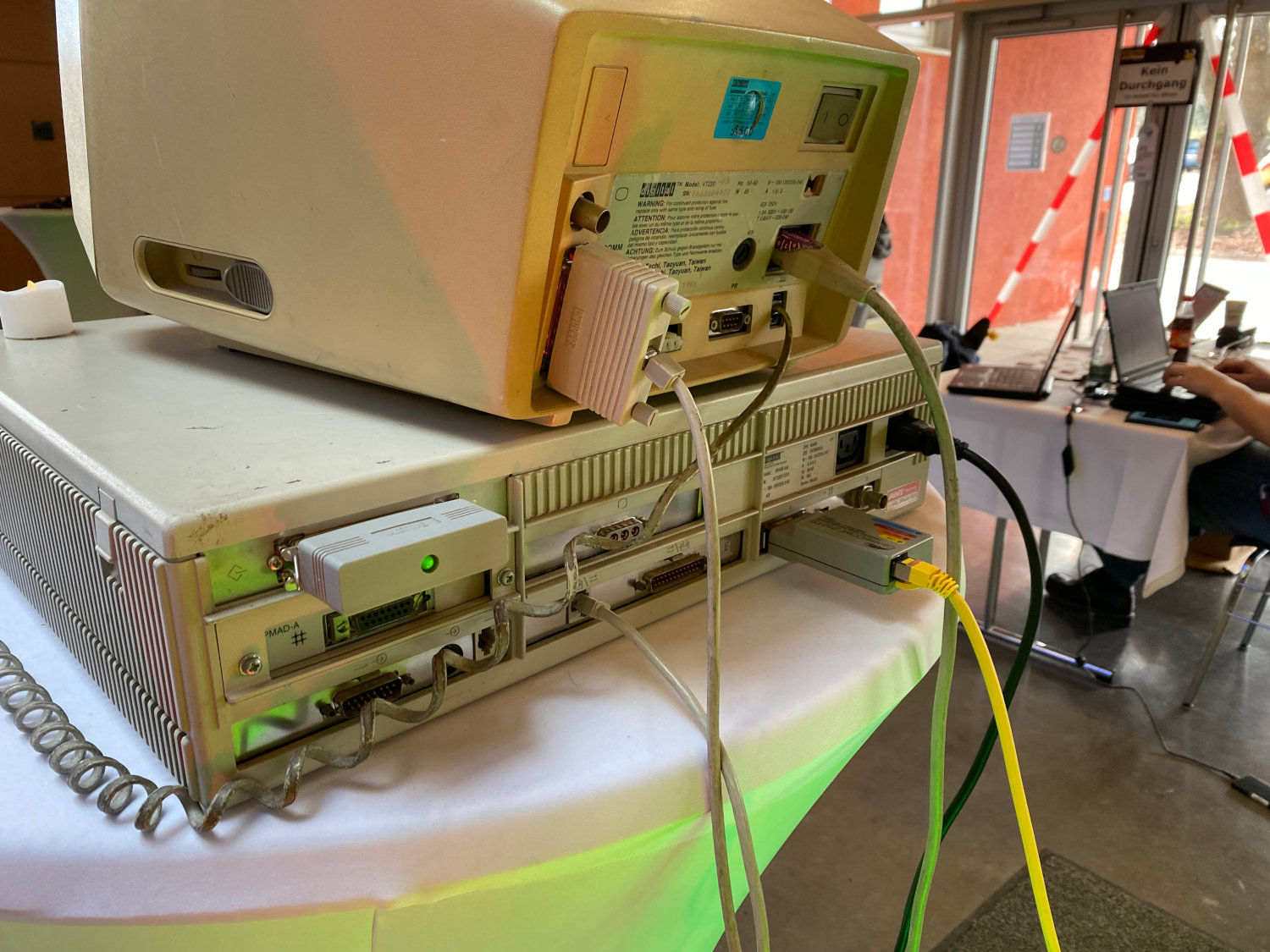

Sehr auffällig war die vom illumos und OpenIndiana ausgestellte DEC VAXstation 4000 90. Die über 30 Jahre alte Workstation taktet mit knapp 75 MHz und wurde mit 128 MB RAM ausgestattet. Als Betriebssystem wurde natürlich NetBSD installiert. Auch wurde das Gerät um eine SCSI-Festplatte sowie Netzwerkzugang erweitert. Das angeschlossene VT220-Terminal ist über 40 Jahre alt und funktioniert immer noch problemlos.

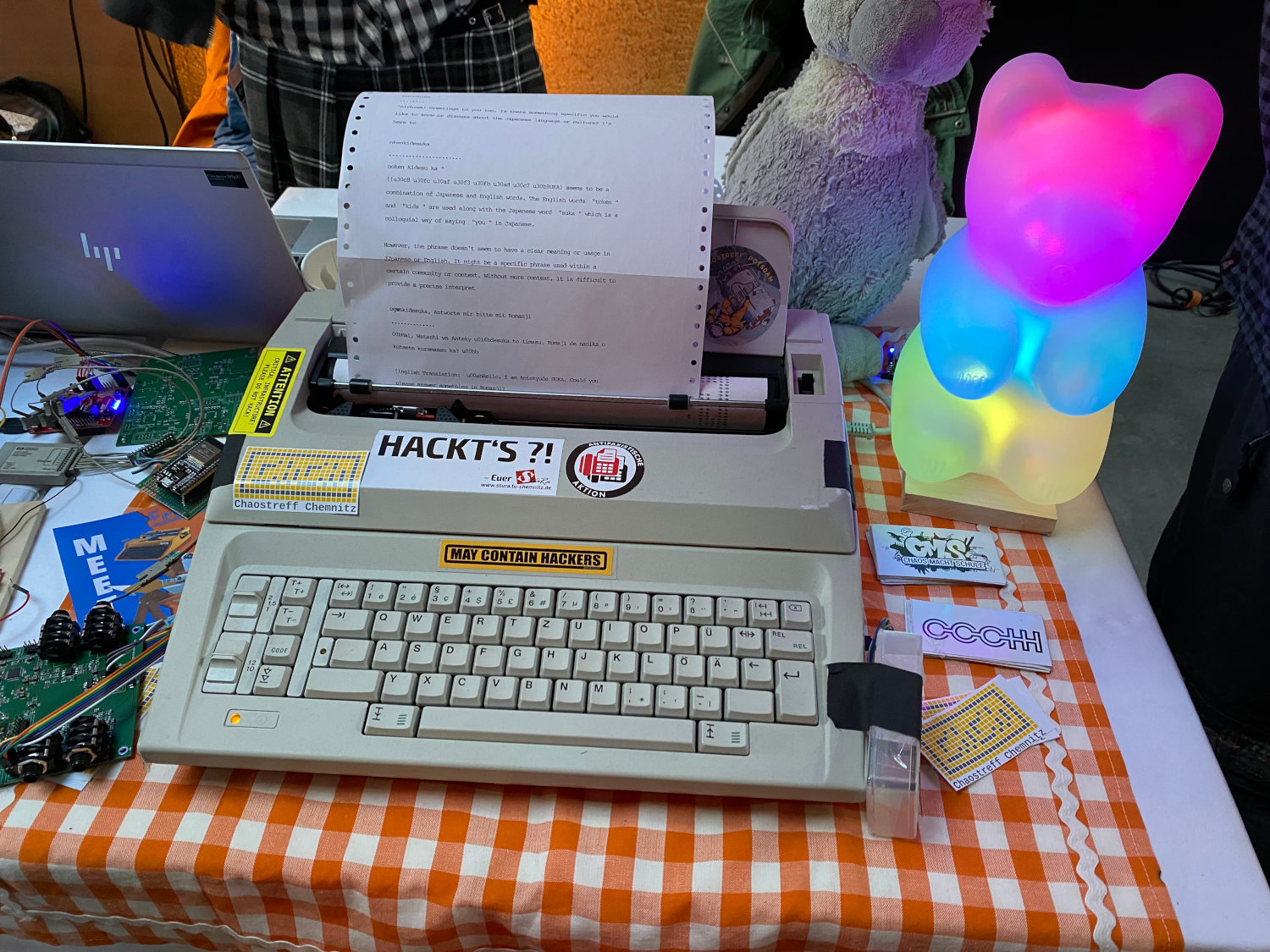

Ebenfalls interessant waren die Stände regionaler Hackspaces, wie dem ChaosTreff Chemnitz. Hier konnte die Schreibmaschine Erika begutachtet und ausprobiert werden. Hierbei handelt es sich um eine Schreibmaschine des VEB Robotron, die - mit einem ESP32 versehen - befähigt wurde, mit ChatGPT interagieren zu können. Die Hintergründe hierzu erläuterte Karola Köpferl im Vortrag Erika setzt jetzt selber Zeichen.

Weiteres Angbeot

Am Samstagabend fand ein Social Event statt, welches rege zum Networken und Erfahrungsaustausch genutzt wurde. Nach Voranmeldung konnten LPI-Prüfungen zu fairen Preisen abgelegt werden und in der Praxis Dr. Tux konnten mitgebrachte Geräte von Freiwilligen repariert werden.

Fazit

Ich war sehr positiv von der Konferenz beeindruckt! Bereits im Vorfeld war die Organisation und Kommunikation äußerst professionell und auch vor Ort klappte alles wie erwartet. Es gab viel helfende Hände, ich habe absolut nichts zu bemängeln. Ich komme gerne nächstes Jahr wieder. 🙂

Daniel Schreiber und Philipp Skotnik gewährten im Vortrag make CLT einen Einblick in die Organisation der Konferenz. Erwähnenswert ist auch der resümierende Blog-Artikel der CLT.